Citrix Bleed 2: wat er aan de hand is en hoe u als organisatie snel kunt handelen

In de afgelopen weken is een kritieke kwetsbaarheid aan het licht gekomen in het veelgebruikte remote-werksysteem Citrix NetScaler (ADC of Gateway). Deze kwetsbaarheid, aangeduid als Citrix Bleed 2 (CVE-2025-5777), stelt aanvallers in staat om via actieve sessies toegang te krijgen tot systemen, zónder dat daar inloggegevens of multifactor-authenticatie (MFA) voor nodig zijn. Inmiddels is door o.a. het Nationaal Cyber Security Centrum (NCSC) en het Digital Trust Center (DTC) bevestigd dat deze kwetsbaarheid actief wordt misbruikt. Duizenden organisaties wereldwijd lopen hierdoor risico.

Ook in Nederland zijn de gevolgen zichtbaar. Zo maakte het Openbaar Ministerie (OM) op 17 juli 2025 bekend dat externe aanvallers mogelijk toegang hebben gekregen tot gevoelige systemen via deze kwetsbaarheid. Het OM heeft als voorzorgsmaatregel al hun NetScaler-systemen volledig offline gehaald. Dat betekent dat zij tijdelijk geen toegang hadden tot essentiële digitale infrastructuur, zoals interne documenten, e-mailsystemen en bepaalde juridische dossiers. Zo'n maatregel toont aan hoe ernstig deze situatie is. Het stilleggen van systemen is een ingrijpende, maar soms noodzakelijke stap om verdere schade te voorkomen.

Wat betekent dit voor uw organisatie?

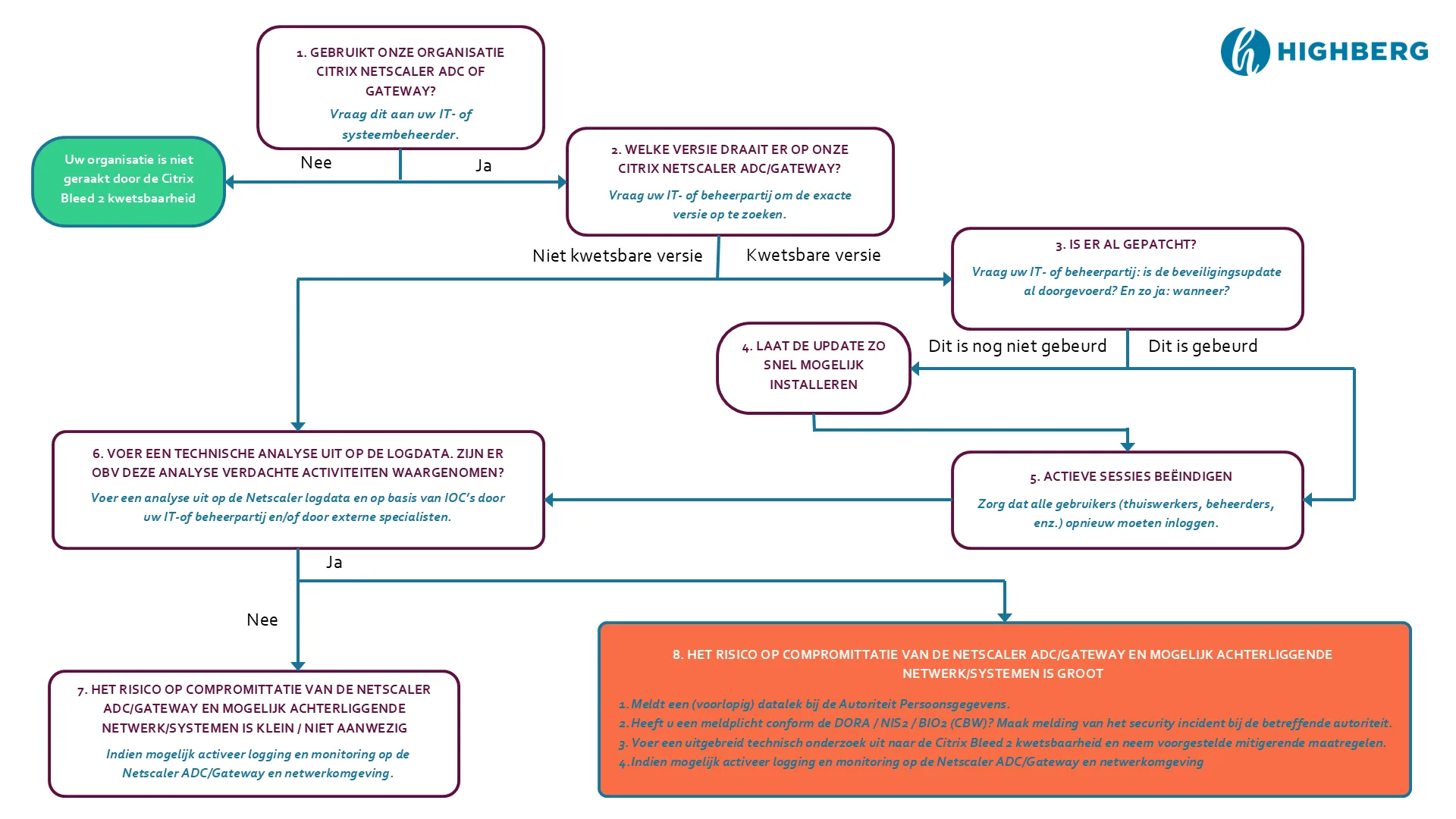

Gebruikt uw organisatie Citrix NetScaler ADC of Gateway voor externe toegang tot systemen, bijvoorbeeld voor thuiswerken, loadbalancen of remote beheer? Dan is het cruciaal om direct te beoordelen of u kwetsbaar bent (geweest) en of u aanvullende maatregelen moet nemen. U start door binnen de organisatie de vraag te stellen:

Maakt u gebruik van Citrix NetScaler ADC of Gateway?

NetScaler is een product van Citrix en wordt vaak ingezet voor veilig extern werken via portals. Indien uw organisatie hier geen gebruik van maakt, is deze specifieke kwetsbaarheid niet op u van toepassing. Indien wél, dan is het belangrijk om snel de volgende stappen te zetten.

Controleer de versie

Niet alle versies van Citrix NetScaler ADC of Gateway zijn kwetsbaar voor deze aanval. Alleen bepaalde versies bevatten het lek (< 14.1-43.56 - <13.1-58.32). Vraag aan uw IT-beheerder of leverancier welke versie momenteel in gebruik is. Als blijkt dat uw organisatie niet kwetsbaar is, raden wij aan om desondanks logbestanden te laten controleren op verdachte activiteiten. Controleer ook de logging van uw back-ups, want actieve logs kunnen gewijzigd zijn. Richt structurele monitoring in, daarmee verkleint u het risico op toekomstige incidenten.

Is er gepatcht? En zo ja: wanneer?

Wanneer u wel gebruik maakt van een kwetsbare versie is het goed om na te gaan of en wanneer er gepatcht is. Patchen is het installeren van een beveiligingsupdate. Zonder deze update blijft het systeem kwetsbaar voor aanvallen. Als er nog niet gepatcht is, moet dit onmiddellijk worden uitgevoerd. Is er wél gepatchet, controleer dan wanneer: als de update pas ná 8 juli 2025 is doorgevoerd, is het risico op compromittering van de Citrix NetScaler ADC of Gateway en mogelijk achterliggende netwerk en systemen zeer groot.

Beëindig alle actieve sessies

Na het patchen is het essentieel om alle actieve sessies te verbreken. Dit betekent dat alle gebruikers (zoals thuiswerkers en beheerders) opnieuw moeten inloggen. Waarom? Kwaadwillenden kunnen sessies of inloggegevens hebben buitgemaakt vóór het patchen. Door alle verbindingen te verbreken, worden deze ongeldig gemaakt.

Onderzoek op misbruik of aanvalspogingen

Laat een scan of onderzoek uitvoeren om vast te stellen of er tekenen van misbruik zijn. Vraag hiervoor bij Citrix de Indicators of Compromise (IoC’s) op en contoleer de systemen op aanwezigheid van deze IoC’s. Dit kan door uw IT-afdeling, of — indien gewenst — via een gespecialiseerd extern bureau. Let hierbij op signalen zoals vreemde inlogpogingen, meerdere IP-adressen per gebruiker en pogingen om MFA te omzeilen.

Zijn er verdachte activiteiten waargenomen, dan is het van belang om snel te handelen.

- Meld een (voorlopig) datalek bij de Autoriteit Persoonsgegevens (AP).

- Heeft u een meldplicht conform de DORA / NIS2 / BIO2 (CBW)? Maak zo spoedig mogelijk melding van het security-incident bij de betreffende autoriteit.

- Voer een uitgebreid technisch onderzoek uit naar de Citrix Bleed 2-kwetsbaarheid en implementeer voorgestelde mitigerende maatregelen.

- Indien mogelijk activeer logging en monitoring op de NetScaler ADC of Gateway.

Blijf monitoren

Als er geen verdachte activiteiten zijn waargenomen dan is het risico op compromittering van de Citrix NetScaler ADC of Gateway en mogelijk achterliggende netwerk/systemen klein of niet aanwezig. Geadviseerd wordt om – indien mogelijk – structureel logging en monitoring op de Citrix NetScaler ADC of Gateway en netwerkomgeving in te richten.

TIP: Maak een overzicht van externe leveranciers die toegang hebben tot uw systemen

Controleer of zij gebruikmaken van de genoemde kwetsbare systemen en doorloop deze beslisboom samen met deze leveranciers om te controleren of vervolgstappen nodig zijn.

De informatie is met de grootst mogelijke zorg samengesteld. Desondanks kan Highberg geen garantie geven voor de volledigheid, juistheid of actualiteit van de verstrekte gegevens. De inhoud is uitsluitend bedoeld voor algemene informatiedoeleinden. Aan deze informatie kunnen geen rechten worden ontleend.

Ondersteuning en advies vanuit Highberg

Heeft uw organisatie ondersteuning nodig bij het uitvoeren van (technische) analyses, het melden en afhandelen van een security-incident en/of datalek of het implementeren van beveiligingsmaatregelen? Neem contact op met de security-afdeling van Highberg. Onze diensten beschermen organisaties tegen bedreigingen, versterken hun veerkracht en zorgen voor naleving van regelgevende vereisten voor een veilige en conforme operationele omgeving.

Meer weten? Neem contact op met Arjen Bol via arjen.bol@highberg.com of 079 368 1000.

Gerelateerde Insights